下载证书

如果您没有收到邮件,您也可以直接到控制台,下载签发好的服务器证书和对应的中间证书。

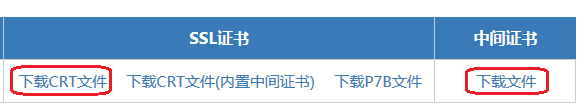

请到控制台-订单查询-查看,在订单详情的最后,可以直接下载:

在左边的红色框内,下载服务器证书,保存为Server.crt;

在右边的红色框内,下载中间证书,保存为Chain.crt。

Apache 2.4.8 以后版本

Apache 自2.4.8(含2.4.8)版本开始,对证书的配置有了一定修改,取消了 SSLCertificateChainFile 这个参数。

首先我们需要将中间证书Chain.crt加入到服务器证书Server.crt文件中,请将Chain.crt中的所有内容复制,并粘贴到Server.crt,顺序是: 第一段,服务器证书;第二段,中间证书,如下:

-----BEGIN CERTIFICATE----- MIIEsTCCA5mgAwIBAgIDBfoqMA0GCSqGSIb3DQEBCwUAMEcxCzAJBgNVBAYTAlVT ……… ……… 服务器证书 ……… ……… T0hUGo/wiwTBUafyk1A+LlSUE+dYqzbHYV9Q4d83UIzz9vXO4wmSRgV0udjGN2GR W7oiGmI= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIEsTCCA5mgAwIBAgIDBfoqMA0GCSqGSIb3DQEBCwUAMEcxCzAJBgNVBAYTAlVT ……… ……… 中间证书 ……… ……… T0hUGo/wiwTBUafyk1A+LlSUE+dYqzbHYV9Q4d83UIzz9vXO4wmSRgV0udjGN2GR W7oiGmI= -----END CERTIFICATE-----

将上一步修改好的Server.crt和Server.key文件上传服务器,然后修改Apache的配置文件:httpd.conf(有些版本会将ssl配置放在httpd-ssl.conf,或者ssl.conf中),加入以下参数:

Listen 443

<virtualhost _default_:443>

DocumentRoot "${SRVROOT}/htdocs"

ServerName www.example.com:443

ServerAdmin admin@example.com

SSLEngine on

SSLProtocol -all +TLSv1 +TLSv1.1 +TLSv1.2

SSLCipherSuite ECDHE:AES128-SHA:AES128-SHA256:AES256-SHA:AES256-SHA256:DES-CBC3-SHA:!NULL:!aNULL:!RC4:!MD5:!DH

SSLCertificateFile "${SRVROOT}/conf/server.crt"

SSLCertificateKeyFile "${SRVROOT}/conf/server.key"

</virtualhost> Apache 2.4.8之前版本

Apache 2.4.8之前(不含2.4.8)的配置,都需要采用 SSLCertificateChainFile 来指定中间证书,其余配置基本同。

将Server.key,从CA接受到的Server.crt,以及下载好的Chain.crt上传到服务器,然后修改Apache的配置文件:httpd.conf(有些版本会将ssl配置放在httpd-ssl.conf,或者ssl.conf中),加入以下参数:

Listen 443

<virtualhost _default_:443>

DocumentRoot "${SRVROOT}/htdocs"

ServerName www.example.com:443

ServerAdmin admin@example.com

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3

SSLCipherSuite ALL:!ADH:!EXPORT56:RC4+RSA:+HIGH:+MEDIUM:+LOW:+SSLv2:+EXP:+eNULL

SSLCertificateFile "${SRVROOT}/conf/server.crt"

SSLCertificateKeyFile "${SRVROOT}/conf/server.key"

SSLCertificateChainFile "${SRVROOT}/conf/chain.crt"

</virtualhost>

如果Apache需要支持Apple ATS,请将Apache升级至2.4.8以上版本。

开启先进的加密套件算法

通过配置SSLCipherSuite参数,为Apache指定安全的加密算法套件,支持Apple ATS的同时,也可以支持旧浏览器正常访问。

“推荐配置一”,优先选择最强的加密算法,更安全,服务器负载相对较高。

“推荐配置二”,在保证加密安全的前提下,优先选择速度更快的算法,服务器负载相对较低。

推荐配置一:

SSLCipherSuite ECDHE:AES128-SHA:AES128-SHA256:AES256-SHA:AES256-SHA256:DES-CBC3-SHA:!NULL:!aNULL:!RC4:!MD5:!DH

推荐配置二:

SSLCipherSuite ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES128-SHA:ECDHE-ECDSA-AES256-SHA:ECDHE-ECDSA-AES128-SHA256:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-SHA:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA384:AES128-GCM-SHA256:AES128-SHA:AES128-SHA256:AES256-SHA:AES256-SHA256